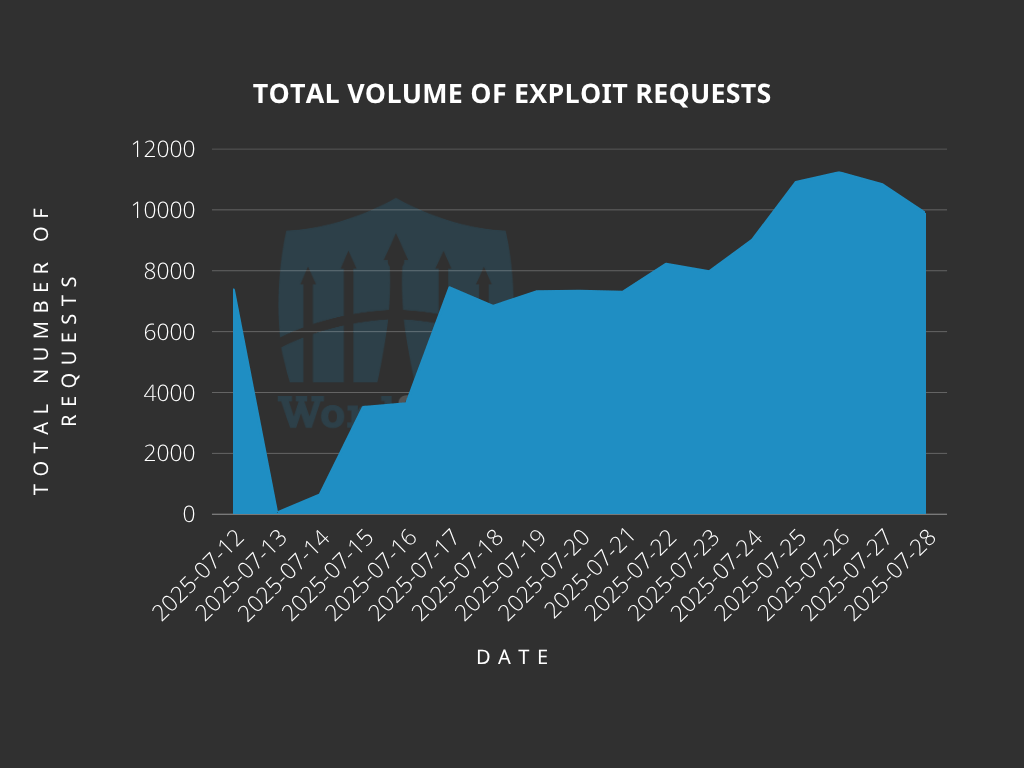

Công ty bảo mật WordPress nổi tiếng Wordfence cho biết họ đã chặn hơn 120.900 nỗ lực tấn công nhắm vào lỗ hổng này kể từ khi phiên bản vá lỗi được phát hành. Người dùng theme Alone được khuyến cáo cập nhật lên phiên bản mới nhất ngay lập tức.

Chi tiết về lỗ hổng

Lỗ hổng này được xếp hạng Nghiêm trọng (9.8/10) trên thang điểm CVSS. Nó cho phép một kẻ tấn công không cần xác thực có thể tải lên các tệp tin tùy ý và thực thi mã từ xa (RCE), dẫn đến việc chiếm toàn quyền điều khiển trang web.

- Tên lỗ hổng: Alone – Unauthenticated Arbitrary File Upload via Plugin Installation

- Mã CVE: CVE-2025-5394

- Phiên bản bị ảnh hưởng: Tất cả các phiên bản từ

7.8.3trở xuống - Phiên bản đã vá lỗi:

7.8.5

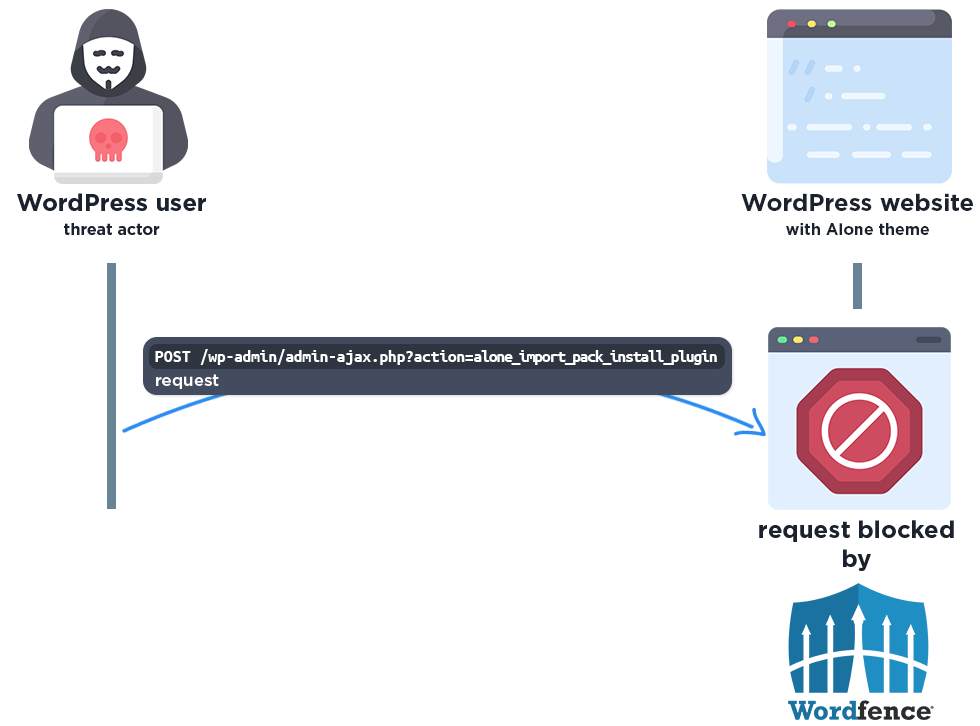

Nguyên nhân kỹ thuật của lỗ hổng nằm ở hàm alone_import_pack_install_plugin(). Hàm này thiếu cơ chế kiểm tra quyền hạn (capability check), cho phép bất kỳ ai, kể cả người dùng vãng lai, cũng có thể gọi hàm này thông qua AJAX action wp_ajax_nopriv_alone_import_pack_install_plugin.

Kẻ tấn công lợi dụng điều này để cài đặt một plugin chứa mã độc (dưới dạng tệp .zip) từ một nguồn bên ngoài, thường là một webshell, để thực thi lệnh trên máy chủ.

Tin tặc đã tấn công trước khi lỗ hổng được công bố

Đây là một diễn biến đáng lo ngại cho thấy các tin tặc ngày càng tinh vi, chủ động theo dõi các bản cập nhật mã nguồn để tìm ra lỗ hổng vừa được vá và tấn công những trang web chưa kịp cập nhật.

- Ngày 16/06/2025: Nhà phát triển phát hành phiên bản

7.8.5để vá lỗ hổng. - Ngày 12/07/2025: Wordfence ghi nhận các cuộc tấn công hàng loạt bắt đầu.

- Ngày 14/07/2025: Lỗ hổng được Wordfence công bố rộng rãi.

Việc tấn công xảy ra trước ngày công bố cho thấy tin tặc đã phân tích ngược bản vá để tạo ra mã khai thác.

Các dấu hiệu nhận biết (Indicators of Compromise)

Các quản trị viên website nên kiểm tra ngay hệ thống của mình để phát hiện các dấu hiệu bị xâm nhập.

Kiểm tra thư mục: Hãy rà soát các thư mục /wp-content/plugins và /wp-content/upgrade để tìm kiếm các plugin lạ hoặc đáng ngờ. Các mã độc thường được ngụy trang dưới tên như wp-classic-editor.zip hay background-image-cropper.zip.

Kiểm tra access log: Tìm kiếm các yêu cầu đáng ngờ trong tệp nhật ký truy cập (access log) của máy chủ có chứa chuỗi sau: POST /wp-admin/admin-ajax.php?action=alone_import_pack_install_plugin

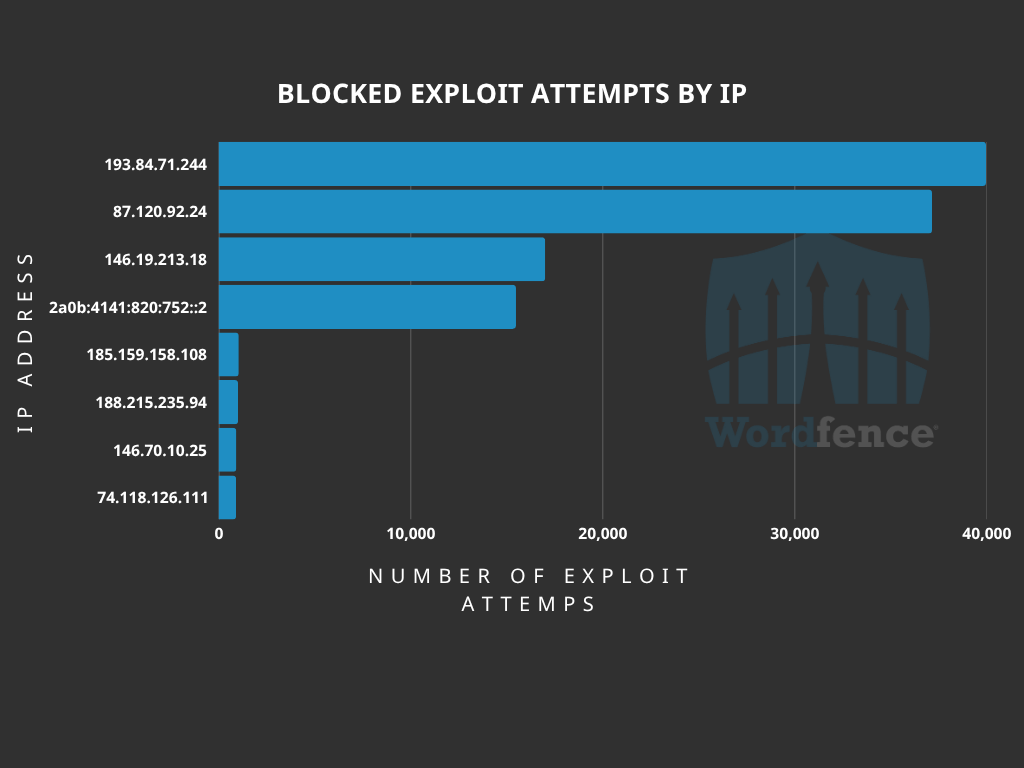

Kiểm tra các địa chỉ IP và tên miền độc hại: Các cuộc tấn công chủ yếu đến từ các địa chỉ IP sau:

193.84.71.24487.120.92.24146.19.213.182a0b:4141:820:752::2185.159.158.108

Các tệp zip độc hại được lưu trữ trên các tên miền:

cta.imasync[.]comdari-slideshow[.]rumc-cilinder[.]nlwordpress.zzna[.]ruonerange[.]co

Khuyến nghị bảo mật

- Cập nhật ngay lập tức: Điều quan trọng nhất là phải cập nhật theme Alone lên phiên bản mới nhất, tối thiểu là 7.8.5, càng sớm càng tốt.

- Sử dụng tường lửa ứng dụng web (WAF): Các giải pháp WAF như Wordfence có thể giúp chặn các nỗ lực tấn công ngay cả khi website của bạn chưa được cập nhật. Người dùng Wordfence Premium đã được bảo vệ từ ngày 30/05, trong khi người dùng bản miễn phí nhận được bản vá tường lửa vào ngày 29/06.

- Rà soát hệ thống: Thực hiện các bước kiểm tra trong phần “Dấu hiệu nhận biết” để đảm bảo trang web của bạn chưa bị xâm nhập. Nếu phát hiện mã độc, hãy tiến hành gỡ bỏ và kiểm tra xem có tài khoản quản trị viên lạ nào đã được tạo ra không.

Do mức độ nghiêm trọng và tình trạng khai thác đang diễn ra, các quản trị viên không nên trì hoãn việc cập nhật. Hãy chia sẻ thông tin này cho bạn bè và đồng nghiệp đang sử dụng theme Alone để họ có thể bảo vệ trang web của mình kịp thời.

PR Việt Nam